5 أسباب تجعل بروتوكول أويستر يستحق الانتباه

إن صناعة الإعلان عبر الإنترنت في حالة من النسيان حاليًا ، حيث تعاني من آليات تسييل محتوى مواقع الويب غير الملائمة والخاملة والإعلانات المنتشرة التي تنتهك الخصوصية ، مما يؤدي إلى تشتيت انتباه المستخدمين عن المحتوى المقصود والإضرار باستمرارية تصميم مواقع الويب. أصبحت أدوات حظر الإعلانات هي القاعدة ، وينقر الزائرون بعيدًا عن الشعور بعدم الارتياح وعدم الوفاء والضعف ، بينما يفقد الناشرون نسبة المشاهدة وفي النهاية الإيرادات.

أدخل بروتوكول أويستر ، “اقتراح حقيقي مكون من عصفورين وحجر واحد,”سد الفجوة بين مستهلكي المحتوى وناشري المحتوى.

على الرغم من أن العرض الأولي للعملة الأولية لـ Oyster قد ترك الكثير مما هو مرغوب فيه من حيث الموارد المالية, جمع 250 ETH فقط وبإلقاء القبض على المدير التنفيذي لشركة Oyster وكبير المهندسين المعماريين Bruno Block في الديون ، صعدت Oyster منذ ذلك الحين ووضعت نفسها في طليعة:

- تخزين البيانات اللامركزي

- تسييل الموقع

بنيت على IOTA Tangle و بلوكتشين الإيثيريوم, يتيح السطر الفردي الواضح والمباشر من رمز Oyster لزوار الموقع المساهمة بجزء من وحدة معالجة الرسومات ووحدة المعالجة المركزية المجانية – مما يسمح لهم بتخزين ملفات المستخدم في دفتر أستاذ مجهول ولامركزي – ويقدم حلاً عمليًا للحد من الإعلانات المكسورة والجائرة على الإنترنت صناعة.

قبل الغوص في العديد من الأسباب الرئيسية التي تجعلك تراقب بروتوكول Oyster في 2018 وما يهدف إلى تحقيقه ، يجب عليك أولاً:

- افتح متصفحك

- تصفح الإنترنت كما تفعل عادةً

- لاحظ عدد المرات التي يُطلب فيها منك تعطيل AdBlocker لعرض المحتوى

بالإضافة إلى ذلك ، إذا كنت تتساءل عن بعض مزايا التخزين اللامركزي للبيانات والمشكلات الحالية التي تؤثر على التخزين السحابي التقليدي ، فيمكنك القراءة عنها في كتابتنا الكتابية حول سيا.

فيما يلي 5 أسباب تجعل من Oyster Protocol جديرًا بالمراقبة أثناء تراجع السوق.

1. المحار “التشابك” مع IOTA و Ethereum

الجمع بين إطار عمل عقد إيثريوم الذكي مع دفتر الأستاذ الموزع للاحتفاظ بالبيانات من IOTA Tangle وآلية إثبات العمل (PoW) ، يستخدم بروتوكول Oyster طريقة فريدة لحماية البيانات وتحفيز المستخدمين على صيانة الشبكة.

أيوتا تشابك

تستخدم عُقد شبكة Oyster Protocol الامتداد أيوتا تشابك كوسيط طرف ثالث ، يتفاوض على أداء إثبات العمل والتعويض والإكمال ، كل ذلك أثناء تخزين البيانات التي تم تحميلها عبر دفتر الأستاذ الموزع ، مما يضمن زيادة سرعات المعاملات ، وتخزين البيانات اللامركزي والمقاوم للهجوم.

عقود إيثريوم الذكية

يتم إنتاج الرموز الأصلية لبروتوكول Oyster Protocol ، Oyster Pearls ، بواسطة تقنية عقد Ethereum ، مما يؤدي إلى تنشيط سمات رمزية مميزة تدفع وظائف Oyster مثل دفن Oyster Pearls التي تحتوي على مفاتيح البذور الخاصة لعنوان Ethereum وإغلاقها في حالة الإصدار البطيء.

نظرًا لأن Oyster Pearls المضمنة في خريطة البيانات مع مفاتيح أولية خاصة لعنوان Ethereum لا تحتوي على ETH حقيقي للغاز (مطلوب لإنشاء المعاملة) ، يلزم تعاون العقد من أجل إجراء معاملة ناجحة واستخراج “الكنز” ، المعروف أيضًا باسم البيانات.

تخلق كلتا الوظيفتين “عملية البحث عن الكنز” العملاقة حيث تقوم إحدى العقدة بدفن اللآلئ بينما تبحث أخرى عنها ، وبالتالي القضاء على الفاعلين الإيثاريين المحتملين مع الحفاظ على سلامة البيانات.

لذا ، كيف تتشابك و Ethereum معا?

ببساطة ، يساهم زوار موقع الويب (عقد الويب) في مساحة GPU أو CPU مجانية للبحث عبر PoW لـ Oyster Pearls ، الرموز المميزة التي تحدد محتويات وهيكل ملف البيانات وتمكين الوظائف المدفونة (كما هو الحال مع المحار) في خرائط البيانات المشفرة من الملفات المرفوعة.

بمجرد تحديد موقع بيانات المعاملة ، يتم إعادة إرفاقها بـ Tangle بواسطة جهاز شبكة مع إمكانية الوصول إلى Tangle (الخطافات) ، والمحافظة عليها ومجزأة عبر طوبولوجيا العقد المتشابكة ، مما يمنع في النهاية الحذف غير القابل للإلغاء.

يمكنك معرفة المزيد عن مستقبل IOTA وفوائد Tangle.

2. فوائد بروتوكول Oyster لكل من زوار ومالكي الموقع

في سعيه لتحقيق التوازن من خلال الحوافز لكل من مستهلكي المحتوى ومنشئي المحتوى ، يقدم نهج Oyster لتخزين البيانات اللامركزية وتحقيق الدخل من الويب نظامًا بيئيًا مستدامًا وسهل الاستخدام لتصفح الويب من خلال:

- الاستغناء عن المنصات الإعلانية القسرية وغير المعقولة

- توفير نهج بسيط للإيرادات السلبية لمواقع الويب

- منح الأشخاص ما يريدون – تجربة تصفح خالية من الإعلانات

فوائد لزوار الموقع

في كتابه الأبيض بإيجاز ، يسحق أويستر نموذج الإعلان الشامل والحزبي القديم ، مما يسمح لزوار الموقع “بدفع ثمن الدخول مع عدم تحملهم أعباء الانحرافات العرضية” – “دفع الثمن” من خلال الإنفاق الموارد الحسابية لعمل إثبات عمل خفيف ، مقابل عدم وجود “مشتتات عرضية” ، إعلانات عبر الإنترنت.

فيما يلي بعض المخاطر (والمضايقات) التي تعرض نفسك لها من خلال مشاهدة الإعلانات عبر الإنترنت:

- المحتوى الذي تم إعاقته أو مقاطعته: فكر مرة أخرى في الأوقات التي غادرت فيها موقع الويب لأن المحتوى الفعلي كان محجوبًا ، أو مجزأًا ومتناثرًا ، الإعلانات التي كانت قراءتها عملاً روتينيًا.

- البرامج الضارة: حتى بدون النقر فوقها ، يمكن أن تكون الإعلانات مصدرًا للبرامج الضارة والفيروسات ، مما يعرض بياناتك الشخصية والمالية للخطر. مجرد اسأل جون ماكين.

- جمع البيانات غير الموافق عليها: وفقا ل تقرير تحقيق أمن المستهلك وخصوصية البيانات لعام 2014 من قبل مجلس الشيوخ الأمريكي, قد تؤدي الإعلانات التي تبدو غير ضارة إلى “تفاعلات مع مئات الأطراف الأخرى التي قد تجمع معلومات عن المستهلك أثناء تنقله عبر الويب”.

- تزوير: من الناحية النظرية ، يمكن استخدام ملفات تعريف الارتباط لاستنتاج معلومات شخصية عن المستخدمين ، مثل عمر الشخص أو حتى الحالة الطبية ، مما يتيح للمجرمين استهداف كبار السن أو الشباب بإعلانات احتيالية.

إذا قرر الزائرون إلغاء الاشتراك في إنفاق مواردهم الحاسوبية للحصول على تجربة تصفح خالية من الإعلانات ، فإن Oyster يجعل العملية بسيطة للغاية ، حيث يقدم للمستخدمين إشعارًا بالموافقة على الشاشة.

ومع ذلك ، هناك مقايضة.

الفوائد لأصحاب المواقع

عندما يقرر الزائرون عدم المشاركة في “عمليات البحث عن الكنوز” ، يمكن لمالكي مواقع الويب حظر المحتوى والحد منه ، مما يوسع النطاق النهائي للاستقلالية المالية للموقع. على سبيل المثال ، يمكن لمواقع الويب تنفيذ سياسة تسمح لـ 30٪ من الزوار بمشاهدة المحتوى دون البحث عن الكنز من خلاله PoW.

على الرغم من أن هذا التحكم قد يبدو وكأنه يرجح الميزان لصالح مالكي مواقع الويب ، إلا أنه موجه في النهاية نحو التخلص من رسوم الاشتراك المتكررة والمكلفة وبالطبع الإعلانات.

مقايضة. بعد كل شيء ، يقوم مالكو مواقع الويب باستثمارات معينة لإنشاء المحتوى الأصلي وتقديمه والحصول عليه واستضافته. ضع في اعتبارك أن أويستر هو ملف لبديل للإعلانات عبر الإنترنت وجسر اقتصادي بين المنتج والمستهلك.

يعمل بروتوكول Oyster كنموذج تعويض غير مباشر لمالكي مواقع الويب ، الذين يتقاضون رواتبهم في Oyster Pearls التي تم اكتشافها بواسطة عقد الويب ، حيث يوفر متصفح الزائر قوة حسابية أثناء “البحث عن الكنز”. بالإضافة إلى ذلك ، مع تدفق الأموال فعليًا إلى منشئي المحتوى الذين يعانون حاليًا ، فإنهم قادرون على طرح محتوى عالي الجودة والمزيد منه ، مما يؤدي بدوره إلى جذب نسبة مشاهدة ثابتة وموارد حسابية.

بالنسبة إلى نظام بيئي لا يفضل المواقع الإلكترونية ولا الزوار الذين تخدمهم ، فإن نموذج التحفيز المزدوج لبروتوكول Oyster Protocol لديه القدرة ليس فقط على فتح “عائد محتمل خامد“في ملايين مواقع الويب ، ولكن لتقديم حلول للتخزين والخصوصية ومعضلات التصفح التي يواجهها الأفراد والمؤسسات.

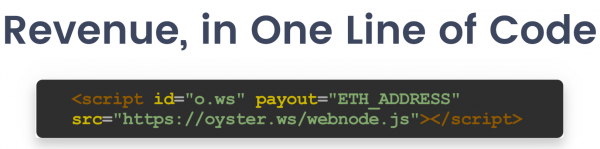

3. لا يتطلب سوى سطر واحد من التعليمات البرمجية

ربما تفكر ، “حسنًا ، الفكرة تبدو نبيلة وهي تملأ الفجوة المطلوبة في عالم الإعلان عبر الإنترنت وتحقيق الدخل من مواقع الويب وتخزين البيانات. ولكن ، هل من السهل تنفيذها؟ “

وفاءً لعقيدته ، حيث يوفر للمستخدمين نظامًا إعلانيًا عبر الإنترنت بديلًا للنظام الذي تعيق فيه الإعلانات عبر الإنترنت محتوى موقع الويب وتقطعه أو تنتقص منه بأي طريقة أخرى ، يسمح Oyster لأصحاب مواقع الويب بالحفاظ على سلامة واستمرارية موقعهم الإلكتروني مجرد سطر واحد من التعليمات البرمجية.

سطر كود Oyster الفردي ، الموضوع في HTML لموقع الويب ، يجعل دخول موقع الويب إلى عالم Pearl أمرًا بسيطًا ، ويقوم بصرف الدفع التلقائي في Pearls إلى عناوين Ethereum لأصحاب مواقع الويب بمجرد بدء جلسة البحث عن الكنز.

في مناخ blockchain الحالي ، هناك العديد من الحواجز التي تحول دون دخول الأفراد والشركات ، ويمكن أن يؤدي التفكير في الحاجة إلى كفاءة خاصة للبرمجة إلى إيقاف الأعمال العادية – والمواقع الإلكترونية. يسمح سطر كود Oyster الفردي للشركات بتجنب الاستعانة بمبرمج تابع لجهة خارجية أو استنفاد موارد إضافية ، كما يسهل الدخول لأولئك الذين يتطلعون إلى دمج blockchain في عملياتهم اليومية.

4. توظف أويستر نظام سمعة موزع

تخيل مستعمرة نحل حيث يتم التخلص من النحل الأضعف والأكثر كسلاً والتخلص منها ، تاركًا فقط أصعب أنواع النحل وأكثرها فاعلية. يطبق Oyster Protocol آلية فحص وتنظيف مماثلة ، تُعرف بنظام السمعة الموزعة ، والتي تتعقب العقد الأعلى أداءً ، وتخصص لها درجة سمعتها ، وتضمن أن الشبكة “الأداء بأكثر الطرق كفاءة.”

على وجه التحديد ، تعمل عقد الوسيط على إبقاء الشبكة قيد التشغيل من خلال:

- معالجة البيانات

- تحميل الملفات

- تسديد مدفوعات لنجاح إثبات العمل

- إعادة تشفير أويستر بيرلز

- الحفاظ على سلامة بيانات الشبكة

عندما ينفق مستخدم التخزين Oyster Pearls لتحميل ملف ، يتم تحديد العقد عالية الأداء لتنفيذ إثبات العمل ودفن لآلئ مستخدم التخزين ، والتي تحدد محتويات وهيكل الملفات التي تم تحميلها ، في blockchain. يقارن المستند التعريفي التمهيدي لـ Oyster بين سمعة عقد الوسيط وبائعي eBay ، في حين أن مستخدمي التخزين وعُقد الويب هم المشترون.

تمامًا كما من المحتمل أن تبتعد عن بائع eBay الذي يتمتع بتقييم سيئ للتعليقات ، فإن عُقد الويب ومستخدمي التخزين لا يجرون سوى المعاملات مع عُقد الوسيط الأعلى شهرة المتاحة. تتضمن معايير اختيار عقدة الوسيط ما يلي:

- شبكة الكمون

- قيود حركة المرور

- محظورات البروتوكول (على سبيل المثال ، استخدام نفس العقدة لكل من التحميل والتحقق)

على الرغم من أن عقد الوسيط الأكثر فاعلية لا يتم تحفيزها من خلال مقادير كبيرة من مكافآت Pearls مقابل الأداء ، فإن ضغوط Oyster الاقتصادية والسمعة تتطلب منهم:

- تحميل الملفات بكفاءة وسرعة

- تثبيت خرائط البيانات بسرعة وتضمين وطالب اللؤلؤ

- بأمانة وفعلية قم بالوصول إلى IOTA Tangle الحقيقي بعد استدعاء a عقدة

لتنفيذ مثل هذه الإجراءات على النحو الواجب ، تتمتع عقد الوسيط بعمر طويل وسمعة أعلى ، وفي نهاية المطاف ، أرباح أكبر على المدى الطويل.

رادع داخلي لهجمات Red-Herring

بالإضافة إلى ذلك ، يخفف نظام السمعة الموزع من Oyster بشكل كبير من مخاطر هجوم الرنجة الحمراء ، حيث يتم تحميل “البيانات المهملة” خارج نطاق مواصفات البروتوكول بواسطة مستخدم تخزين ضار على أمل زيادة التحميل على عقد الويب وخداعها للبحث عن الأحمق الذهبية أو كنز غير موجود.

ومع ذلك ، نظرًا لأن عُقد الويب تعتمد على عقد الوسيط (تذكر تعاون العقد المذكورة في قسم “عقود Ethereum الذكية”؟) لتلقي تجزئات Genesis ، وهو مخطط لتشفير البيانات ، فإنها (عقد الويب) قادرة على التعرف على وقت تقديم عقد الوسيط تجزئات التكوين تمثل خرائط بيانات غير صالحة. قاموا بالإبلاغ عنها في وقت لاحق ، وبالتالي تدمير سمعة عقدة الوسيط وتقليل حركة المرور في المستقبل.

5. لدى أويستر فريق عمل يتسم بالشفافية والنشاط

على الرغم من أن مؤسس أويستر الرئيسي والمهندس المعماري الرئيسي برونو بلوك قد اختار عدم الكشف عن هويته ، إلا أن برونو والفريق بأكمله باستمرار نشر تحديثات شفافة على وسيطهم, الحفاظ على نشط جيثب, يتفاعل مع أعضاء المجتمع على Reddit, والاتصال في قنوات التواصل الاجتماعي المختلفة, مثل Telegram والخلاف. تجدر الإشارة إلى أنه يمكن التعرف على جميع موظفي Oyster الآخرين بأسمائهم الحقيقية.

رداً على سبب اختيار برونو عدم الكشف عن هويته ، صرح في محادثة على Telegram:

نظرًا لأنني [اخترعت] البروتوكول والذي قد يكون له تداعيات سياسية في المستقبل البعيد ، فإن اعتبار البروتوكول هو الأول لتمكين خصوصية التخزين المضمونة حقًا.

مع تدخل الآخرين ليكونوا بمثابة وجه المحار – جديلة تايلور فرينش, مدير التصميم والاتصالات في Oyster – يستطيع برونو التركيز على أفضل ما يفعله: الكود.

عندما يقوم المطور بإخراج شبكات الاختبار بانتظام في الوقت المحدد (تيستنت أ و Testnet ب) ، والتعليق على البنية التحتية للمشروع ، والانخراط مع المجتمع ، فإن الأمر يستحق الانتباه وسببًا أساسيًا لتهيئة Oyster لعام 2018 مثيرًا في المستقبل. الشفافية والالتزام بكلمة المرء يقطع شوطا طويلا في صناعة غير مؤكدة ومتقلبة.

وإذا كنت تعتقد أن إخفاء هوية برونو أمر مهم: من هو ساتوشي ناكاموتو?

المؤلف ينظر إلى سرير من المحار تحسبا لبروتوكول أويستر لعام 2018 المقبل.

المؤلف ينظر إلى سرير من المحار تحسبا لبروتوكول أويستر لعام 2018 المقبل.

لمعرفة المزيد عن أويستر بيرل ، يجب عليك التحقق من موقع الكتروني و ورق ابيض, كلاهما يوفر نقطة انطلاق جيدة لفهم بروتوكول أويستر ومهمته.

بالإضافة إلى ذلك ، إذا كنت مهتمًا بمعرفة خارطة الطريق لعام 2018 وتحديثات المطورين ، فيمكنك العثور على مزيد من المعلومات على وسيطهم, بما في ذلك هذا الفيديو الخاص بهم يعيش Testnet بتحميل ملف إلى Tangle.