Dezentrale Identifikatoren – die “fehlende Identitätsschicht” des Internets

Eine dezentrale Identität oder Kennung (DID) ist nichts anderes als ein Schema mit mehreren Attributen, das eine Person, ein Objekt oder eine Organisation eindeutig definiert. Herkömmliche Identitätsverwaltungssysteme basieren auf zentralisierten Behörden wie Unternehmensverzeichnisdiensten oder Zertifizierungsstellen. DIDs unterliegen vollständig der Kontrolle des DID-Subjekts, unabhängig von einer zentralen Registrierung, einem Identitätsanbieter oder einer Zertifizierungsstelle.

Das Aufkommen der Blockchain-Technologie bietet die Möglichkeit, ein vollständig dezentrales Identitätsmanagement (DIDM) zu implementieren. In DIDM teilen alle Identitätsinhaber eine gemeinsame Vertrauenswurzel in Form eines global verteilten Hauptbuchs.

Jeder DID-Datensatz wird durch private Schlüssel unter der Kontrolle des Identitätsinhabers kryptografisch gesichert. Es wird angenommen, dass es das fehlende Glied ist, um die Sicherheitswerte des Internets neu zu definieren, da es zur Identitätsschicht des Internets werden kann. Die Spezifikation für DIDs wird vom World Wide Web Consortium (W3C) erstellt..

Vorteile von DIDs

Markus Sabadello, Co-Autor der DID-Spezifikation und CEO von Danube Tech, erläuterte die allgemeinen Vorteile der Verwendung von DIDs:

“DIDs sind eine wichtige Innovation, da sie uns die Möglichkeit geben, digitale Identifikatoren zu etablieren, die dauerhaft, sicher und global auflösbar sind. Für ihre Erstellung ist jedoch keine zentrale Behörde oder Vermittler erforderlich.”

DIDs werden ausschließlich von der Entität kontrolliert, auf die sie sich beziehen, und sind daher ein grundlegender Baustein für das, was allgemein als bekannt ist "selbstsouveräne Identität" oder "dezentrale Identität".

Stellen Sie sich vor, Sie haben eine Telefonnummer, die Ihnen nicht von Ihrem Mobilfunkbetreiber zugewiesen wurde, sondern Sie wählen sie selbst aus. Jeder auf der Welt kann Sie immer noch anrufen, und niemand könnte Ihnen diese Telefonnummer jemals wegnehmen – DIDs ähneln dieser Situation.

Technisch gesehen sind DIDs gültige URIs (Uniform Resource Identifiers), daher sind sie mit vielen universellen Webtechnologien kompatibel. Sie sind nicht auf einen einzelnen Anwendungsfall oder ein einzelnes Anwendungsprotokoll beschränkt.

Ein weiterer Vorteil besteht darin, dass DIDs für die Arbeit mit verschiedenen Blockchains und anderen Zielsystemen ausgelegt sind und somit Interoperabilität bieten.

Was sind die Verwendungszwecke von DIDs??

DIDs können verwendet werden, um jede digitale oder reale Ressource zu identifizieren, z. B. ein Dokument, eine Person, ein Unternehmen oder ein physisches Objekt. Im Allgemeinen beweist eine DID an sich keine Einzigartigkeit oder irgendetwas anderes an ihrem Besitzer. Eine DID ist lediglich eine Kennung. Sie können und sollten in vielen Fällen mehrere DIDs für verschiedene Zwecke, Beziehungen und Transaktionen haben.

Obwohl eine DID für sich genommen nicht viele Informationen über den Eigentümer liefert, können Sie Protokolle zusätzlich zu DIDs verwenden, um eine Reihe von Dingen zu überprüfen. Um einfach zu beweisen, dass Sie eine bestimmte DID steuern, und um sie zu verwenden (z. B. um sich bei einer Website anzumelden), können Sie ein Challenge / Response-Protokoll namens DID Auth verwenden. Dies erfüllt eine ähnliche Funktion für "dezentrale Identität" wie OpenID Connect und andere für "föderierte Identität".

Um komplexere Fakten über den Eigentümer eines DID zu beweisen, wie z. B. das Alter, den Besitz eines gültigen Führerscheins oder die Mitgliedschaft in einer Organisation, können Sie diese verwenden Überprüfbare Anmeldeinformationen, die vom W3C standardisiert werden.

Überprüfbare Anmeldeinformationen sind Ansprüche, die von einem Emittenten in Bezug auf eine DID bestätigt wurden. Sie können dann vom Eigentümer der DID während einer Transaktion als Beweis verwendet werden. Der Umfang und die Semantik von Ansprüchen, die mit einer DID verknüpft werden können, sind unbegrenzt. Sie können so reich sein wie alle unsere realen menschlichen und organisatorischen Identitäten, aus denen unsere Gesellschaften bestehen.

Beispiel DID-Struktur

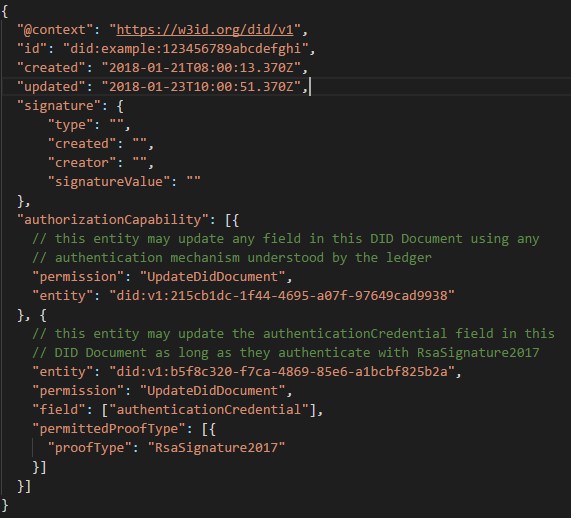

Für eine DID sind viele Varianten möglich. Die vollständige Spezifikationsdatei finden Sie unter W3C. Im Folgenden finden Sie eine Möglichkeit, eine DID zu definieren. Was wir hier sehen, ist eine einfache Definition einer DID mit dem Erstellungsdatum, dem Datum, an dem das Dokument zum letzten Mal aktualisiert wurde, dem Signaturfeld (optional) und “authorisationCapability”. Dieses letzte Feld enthält Objekte, die auf andere DIDs verweisen, die eine bestimmte Berechtigung für diese DID erhalten. Beispielsweise erhält die DID mit der ID 215cb1dc-1f44-4695-a07f-97649cad9938 die Berechtigung zum Aktualisieren dieser DID.

Quelle: W3C – https://w3c-ccg.github.io/did-spec/#requirements-of-did-method-specifications

Das Feld “Signatur” wird oft missverstanden. Das "Unterschrift" Das Feld beweist nur, dass das DID-Dokument nicht manipuliert wurde und dass der Unterzeichner zum Zeitpunkt der Unterzeichnung einen bestimmten privaten Schlüssel kontrolliert hat. Die Signatur beweist jedoch nicht, dass der Unterzeichner der tatsächliche DID-Eigentümer ist. Obwohl dies ein zusätzliches Sicherheitsmerkmal sein kann, kann es bei der Arbeit mit DIDs nicht für sich allein verwendet werden. Dies ähnelt dem öffentlichen Abstecken eines PGP-Schlüssels im Bitcointalk.com-Forum, um zu beweisen, dass Sie diesen Schlüssel besitzen, der mit Ihrem Bitcointalk-Konto verknüpft ist.

Markus Sabadello hat angegeben, dass das Feld “Berechtigung” das instabile Element in der DID-Spezifikation ist und wahrscheinlich entfernt wird. Es ist beabsichtigt, Berechtigungen darüber auszudrücken, wer das DID-Dokument aktualisieren kann. Hierbei gibt es jedoch einige Probleme:

- Verschiedene Arten von DIDs (DID-Methoden) haben sehr unterschiedliche Vorstellungen und Möglichkeiten hinsichtlich der Verwaltung von Updates. Alle Autorisierungsinformationen zu DID-Aktualisierungen sollten durch diese spezifischen DID-Methoden angegeben werden, anstatt dies auf universelle Weise für alle DIDs vorzuschreiben.

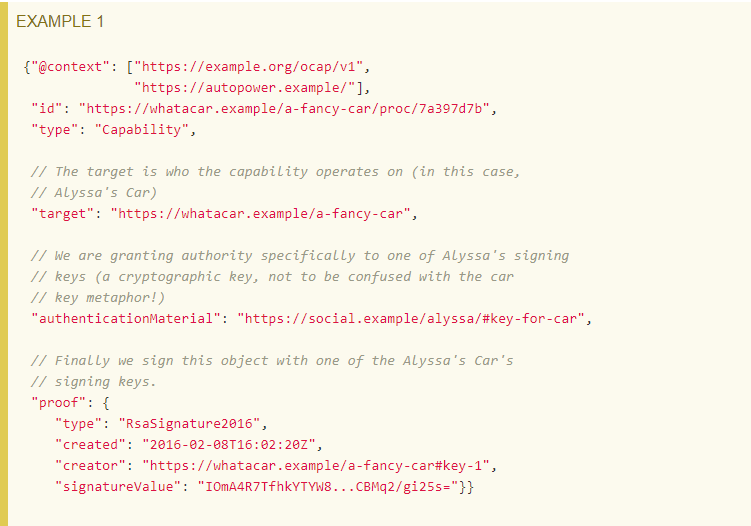

- Anstelle herkömmlicher Zugriffssteuerungslisten zum Ausdrücken von Berechtigungen haben wir uns ein alternatives Modell angesehen, das als Objektfunktionen bezeichnet wird. Dies ist ein Beispiel für diese Spezifikation, die DIDs sehr ähnlich ist.

Quelle: W3C – https://w3c-ccg.github.io/ld-ocap/

Anwendungsfälle

Das einfachste Beispiel ist die Anmeldung bei Websites. Sie hätten eine digitale Geldbörse, in der Ihre DIDs und zugehörigen Schlüssel gespeichert sind, und Sie könnten ein Browser-Plugin oder eine App verwenden, die beim Anmelden angezeigt wird und um Bestätigung bittet. Die Idee ist etwas vergleichbar mit dem MetaMask-Plugin, aber weniger fortgeschritten.

Ein anderes Beispiel ist "Bringen Sie Ihre eigene Identität mit" beim Online-Einkauf. Sie können ein Buch in einem Online-Shop kaufen und beim Auschecken nur Ihre DID angeben (wiederum über ein Plugin oder eine App). Auf diese Weise können Sie Ihre Lieferadresse und Zahlungsinformationen teilen, ohne ein Konto auf der Website des Geschäfts erstellen zu müssen. Wir können sogar die Grenze zur physischen Welt ziehen, in der wir eine Kundenbindungskarte, die wir in jedem Geschäft erhalten, um einen kleinen Rabatt zu erhalten, mit dem ID-Feld unserer dezentralen Kennung verknüpfen.

Ein fortgeschritteneres Beispiel ist schließlich ein verteiltes Adressbuch. Sie können mit Ihren Freunden und Unternehmen, die Ihnen wichtig sind, in Verbindung bleiben und Ihre persönliche Adresse und andere Profilinformationen mit voller Kontrolle, Transparenz und Datenübertragbarkeit mit ihnen teilen. Jedes Mal, wenn sich Ihre Profilinformationen ändern, können Ihre Verbindungen automatisch benachrichtigt werden. DIDs ermöglichen lebenslange Verbindungen zwischen DID-Besitzern, die Ihnen niemand wegnehmen kann.

DIDs erhöhen die Sicherheit

Um zu verstehen, wie DIDs die Sicherheit verbessern, müssen wir uns zunächst mit der Public Key Infrastructure (PKI) vertraut machen. Eine PKI wird hauptsächlich zum Verschlüsseln und / oder Signieren von Daten verwendet. Das Verschlüsseln von Daten bezieht sich auf das Verschlüsseln auf eine Weise, die es nur für autorisierte Personen unlesbar macht. Die PKI basiert auf einem Mechanismus, der als digitales Zertifikat bezeichnet wird und auch als X.509-Zertifikate bezeichnet wird. Stellen Sie sich ein Zertifikat als virtuellen Personalausweis vor. Eine PKI wird auch als Zertifizierungsstelle (CA) bezeichnet. Beispielsweise ist VeriSign eine bekannte Zertifizierungsstelle zum Erstellen eines Vertrauensnetzes, indem von ihnen signierte SSL / TLS-Zertifikate angeboten werden.

Da eine PKI eine zentralisierte Datenbank zum Speichern dieser Informationen verwendet, können wir uns DIDs als eine dezentrale Variante von PKIs vorstellen. DIDs bilden die Grundlage für eine dezentrale Public-Key-Infrastruktur (DPKI)..

Dies bedeutet, dass alle Datenfreigaben und Nachrichten zwischen DIDs authentifiziert und mit kryptografischen Schlüsseln verschlüsselt werden, die einer DID zugeordnet sind, ähnlich wie bei herkömmlichen PKIs, jedoch ohne die Nachteile herkömmlicher Zertifizierungsstellen.

Es gibt zahlreiche Beispiele, bei denen sich in der Vergangenheit herausgestellt hat, dass die von Webservern verwendete vorhandene TLS-Zertifikatarchitektur anfällig für Zensur und Manipulation ist. Mit DIDs kann diese Bedrohung durch Vermittler beseitigt werden, da jede DID ihre eigene darstellt "Wurzel des Vertrauens". Dies bedeutet, dass sie nicht von zentralen Behörden kontrolliert und ausgestellt werden müssen, um vertrauenswürdig zu sein.

Ein weiteres wichtiges Sicherheitsmerkmal ist, dass DIDs dauerhaft sind. Dies bedeutet, dass die einer DID zugeordneten kryptografischen Schlüssel sicher gedreht und über verschiedene Mechanismen widerrufen werden können, ohne dass eine neue DID erstellt werden muss. Wir werden uns unter der nächsten Überschrift eingehender mit diesem Aspekt des „Widerrufs“ befassen.

DID löschen oder widerrufen

Die neueste Version (v0.7) der W3C-Spezifikation für dezentrale Kennungen beschreibt die verschiedenen DID-Operationen, unter denen wir “Löschen / Widerrufen” finden. Dies ist ziemlich seltsam, da dezentrale Hauptbuchtechnologien (DLTs) von Natur aus unveränderlich sind. Lassen Sie uns diesen Aspekt weiter untersuchen.

Sobald eine erste Transaktion zum Erstellen der DID ausgegeben wurde, können weitere Transaktionen aktualisiert werden "widerrufen" oder "kündigen", die DID. Obwohl der Verlauf einer DID nur anhängbar sein und unendlich existieren kann, wird der aktuelle Status der DID durch die kumulierte Summe aller Transaktionen definiert.

Wenn dieser Historie eine spezielle Transaktion hinzugefügt wird, markiert dies die DID als "widerrufen". Beachten Sie außerdem, dass DLTs zwar nützliche Eigenschaften aufweisen, die sie für die Erstellung und Speicherung von DIDs geeignet machen, DLTs jedoch nicht die einzig mögliche Technologie für DIDs sind. DIDs können auch mithilfe von dezentralen Hash-Tabellen (DHTs), verteilten Dateisystemen (IPFs), Datenbanken (BigchainDB) oder anderen dezentralen Netzwerken erstellt werden.

Status der DID-Spezifikation

Es gibt noch einige offene Fragen, aber die W3C-Arbeitsgruppe für DIDs erwartet, bis März oder April 2018 einen relativ stabilen Implementiererentwurf zu veröffentlichen. Das Erreichen eines fertigen W3C-Standards ist ein viel längerer Prozess, den sie noch nicht vorhersagen können.

Darüber hinaus entwickelt W3C Tools wie den Universal Resolver, der als Identifier Resolver fungiert und mit jedem dezentralen Identifier-System funktioniert. Implementierungen sind für Java- und Python3-Programmiersprachen verfügbar.

Zukünftige und letzte Gedanken:

Markus Sabadello erklärte: „Diejenigen von uns, die an DIDs arbeiten, haben ein unglaubliches Interesse an dieser Technologie aus der ganzen Welt. Wir betrachten DIDs als nichts weniger als endlich die Möglichkeit zu haben, das zu realisieren "fehlende Identitätsschicht" des Internets." DIDs haben das Potenzial, einen Großteil der aktuellen Internet-Identitätsinfrastruktur zu ersetzen, einschließlich Benutzernamen, Domainnamen, Zertifizierungsstellen und zentralisierten Identitätsdiensten wie "Mit Facebook einloggen". Die Anpassung kann einige Zeit dauern "dezentrale Identität" Paradigma, aber es wird eine bessere Grundlage für die Funktionsweise von Authentifizierung, Datenaustausch und Messaging.