Was ist Kryptographie?

Bei der Recherche Kryptowährungen, Sie sind höchstwahrscheinlich auf den Begriff “Kryptographie” gestoßen. Sie könnten denken, Kryptographie sei in irgendeiner Weise mit Kryptowährungen verbunden, und Sie wären richtig.

Kryptografie wird jedoch für weitaus mehr Anwendungen wie Datenschutz, Geldautomaten, Computerkennwörter und vieles mehr verwendet. In diesem Artikel führen wir Sie durch die Grundlagen der Kryptographie und diskutieren ihre Rolle in Kryptowährungen.

Geschichte der Kryptographie

Kryptographie ist eine Methode zum Ausblenden von Informationen, um deren Inhalt sicher und geheim zu halten. Um die Informationen aufzudecken, muss der Leser wissen, wie die Informationen geändert wurden, oder verschlüsselt. Die verschlüsselte Nachricht kann bei ordnungsgemäßer Ausführung nur vom Absender und vom Empfänger gelesen werden.

Kryptographie ist alles andere als neu und gibt es schon seit Tausenden von Jahren. In der Vergangenheit wurde die Kryptografie verwendet, um wichtige Nachrichten zu senden, die nur für einen ausgewählten Satz von Augen bestimmt waren. Die ersten kryptografischen Nachrichten wurden an Orten der alten Ägypter gefunden, aber die ersten Beweise für die strategische Verwendung der Kryptografie stammen aus der Römerzeit.

Caesar Chiffre

Caesar Chiffre

Historikern zufolge verwendete Julius Caesar die Kryptographie und entwickelte seine sogenannte Caesar Chiffre geheime Nachrichten an seine ranghöchsten Generäle zu senden. Diese Methode, sensible Informationen vor unerwünschten Augen zu schützen, wurde bis in die Neuzeit angewendet.

Während des Zweiten Weltkriegs verwendeten die Deutschen eine Verschlüsselungsmaschine namens Enigma Machine, um wichtige Informationen an ihre Reihen zu senden. Wie bei den meisten Kryptografien gab es einen Weg, sie zu knacken, der von entdeckt wurde Alan Turing (mathematisches Genie und Namensgeber des Turing-Tests), heute von einigen als einer der entscheidenden Wendepunkte im Zweiten Weltkrieg angesehen.

Die Grundlagen der Kryptographie

Die oben erwähnte Caesar-Chiffre oder die Shift-Chiffre ist eine der einfachsten Möglichkeiten, eine Nachricht zu verschlüsseln und die Kryptographie zu verstehen. Es wird auch als Shift-Chiffre bezeichnet, da es die Originalbuchstaben einer Nachricht durch andere Buchstaben ersetzt, indem es im Alphabet nach oben oder unten verschoben wird.

Wenn wir zum Beispiel die Nachricht mit +3 verschlüsseln, wird A zu D und K wird zu N. Mit einer Regel von -2 wird D zu B und Z wird zu X..

Lesen Sie alles über Investitionen in Blockchain

uhdg hyhubwklqj rq lqyhvw lq eorfnfkdlq

Obwohl dies eine der einfachsten kryptografischen Methoden ist, ist die dahinter stehende Logik für jede Methode grundsätzlich dieselbe. Es gibt eine Nachricht, die für alle außer den Betroffenen geheim ist, und einen Prozess, um diese Nachricht für alle außer für Kenner unlesbar zu machen. Dieser Prozess ist die Verschlüsselung und besteht aus zwei Elementen:

Die Chiffre – Dies sind die Regeln, mit denen Sie die Informationen verschlüsseln. Verschieben Sie das Alphabet beispielsweise um eine X-Anzahl von Buchstaben wie in der Caesar-Chiffre. Die Chiffre muss nicht unbedingt ein Geheimnis sein, da Sie sie nur lesen können, wenn Sie Zugriff auf den Schlüssel haben.

Der Schlüssel – Hier erfahren Sie, wie Sie die Regeln der Chiffre anordnen. Für die Caesar-Chiffre wäre dies die Anzahl der Buchstaben, die die Chiffre alphabetisch verschieben würde, z. B. +3 oder -2. Der Schlüssel ist das Werkzeug zum Entschlüsseln einer Nachricht.

Viele Menschen können also auf dieselbe Chiffre zugreifen, aber ohne den Schlüssel können sie sie immer noch nicht knacken.

Der Prozess für die Übertragung einer geheimen Nachricht läuft wie folgt ab:

- Partei A möchte eine Nachricht an Partei B senden, möchte jedoch, dass niemand sie liest.

- Partei A verwendet einen Schlüssel, um die Nachricht zu verschlüsseln und den Text in einen Chiffretext umzuwandeln.

- Partei B erhält den Chiffretext.

- Partei B verwendet denselben Schlüssel zum Entschlüsseln des Chiffretextes und kann nun die Nachricht lesen.

Fortschritte in der Kryptographie

Verschlüsselte Nachrichten werden zum Schutz ihres Inhalts verschlüsselt, was bedeutet, dass es immer Parteien geben wird, die daran interessiert sind, diese Informationen zu erhalten. Da jedoch versucht wurde, verschiedene Codes zu knacken, war die Kryptographie gezwungen, sich anzupassen. Es ist weit über das Verschieben von Buchstaben im Alphabet hinausgegangen und hat sich zu äußerst komplexen Rätseln entwickelt, die immer schwieriger zu lösen sind. Anstatt ein paar Buchstaben im Alphabet zu verschieben, werden Buchstaben jetzt in Zahlen, andere Buchstaben und Symbole geändert, basierend auf Hunderten oder Tausenden von Zwischenschritten.

Das Computerzeitalter führte zu einem exponentiellen Anstieg der Verschlüsselungsschwierigkeiten. Dies liegt daran, dass Computer eine drastische Steigerung der Rechenleistung mit sich brachten. Das menschliche Gehirn ist bei weitem immer noch der komplexeste Computer, aber wenn es um Berechnungen geht, sind Computer viel schneller und können weitaus größere Berechnungen durchführen.

Die Kryptographie des digitalen Zeitalters umfasst Elektrotechnik, Informatik und Mathematik. Nachrichten werden jetzt im Allgemeinen mit hochkomplexen Algorithmen verschlüsselt und entschlüsselt, die durch eine Kombination dieser Technologien erstellt wurden. Egal wie stark die Verschlüsselung ist, es wird immer Leute geben, die daran arbeiten, sie zu knacken.

Den Code knacken

Sie können sehen, dass eine Caesar-Chiffre auch ohne Schlüssel nicht zu schwer zu knacken ist. Jeder Buchstabe kann nur 25 verschiedene Werte annehmen, und für die meisten Werte ist die Nachricht nicht sinnvoll. Durch Versuch und Irrtum könnten Sie die Nachricht ohne allzu großen Aufwand entschlüsseln.

Das Knacken einer Verschlüsselung durch Ausprobieren aller Möglichkeiten ist bekannt als rohe Gewalt. Es bedeutet, alle Möglichkeiten auszuprobieren, bis eine Lösung passt. Mit zunehmender Rechenleistung wird dies zu einer realistischeren Bedrohung, die nur durch eine Erhöhung der Komplexität der Verschlüsselung bekämpft werden kann. Je mehr Schlüssel für eine Chiffre vorhanden sind, desto schwieriger wird es, den Weg zur Nachricht „brutal zu erzwingen“.

Gegenwärtige fortgeschrittene Chiffren erlauben Billionen möglicher Schlüssel, wodurch rohe Gewalt weniger eine Bedrohung darstellt. Es wurde jedoch argumentiert, dass Supercomputer, und speziell Quantencomputer, werden bald in der Lage sein, die meisten Verschlüsselungen aufgrund ihrer unübertroffenen Rechenleistung durch rohe Gewalt zu knacken.

Wie gesagt, das Entschlüsseln von Nachrichten wird immer schwieriger, aber es ist nicht unmöglich. Dies liegt daran, dass eine Verschlüsselung von Natur aus an eine Reihe von Regeln gebunden ist. Die Regeln können analysiert werden und einer subtileren Methode zum Entschlüsseln einer Nachricht weichen: Frequenzanalyse.

Mit der enormen Zunahme der Komplexität von Chiffren kann dies heutzutage nur über Computer erfolgen, aber es kann immer noch getan werden. Diese Technik analysiert wiederkehrende Ereignisse und versucht, den Schlüssel durch diese Methode zu finden.

Lassen Sie uns das Caesar Cipher-Beispiel noch einmal verwenden, um dies zu erklären. Wir wissen, dass der Buchstabe E weitaus häufiger verwendet wird als andere Buchstaben des Alphabets. Wenn wir dieses Wissen auf eine Caesar-verschlüsselte Nachricht anwenden, suchen wir nach dem Buchstaben, der am häufigsten angezeigt wird. Wir stellen fest, dass der Buchstabe H häufiger verwendet wird als andere und testen diese Annahme, indem wir eine Verschiebung von -3 auf die Nachricht anwenden. Je länger eine Nachricht wird, desto einfacher wird die Frequenzanalyse.

uhdg hyhubwklqj rq lqyhvw lq eorfnfkdlq

Kryptographie und Kryptowährungen

Die meisten Kryptowährungen dienen völlig anderen Zwecken als das Senden geheimer Nachrichten, aber die Kryptographie spielt immer noch eine Schlüsselrolle. Es hat sich herausgestellt, dass die traditionellen Prinzipien der Kryptographie und die dafür verwendeten Werkzeuge tatsächlich mehr Funktionen haben, als wir bisher dachten.

Die wichtigsten neu entdeckten Funktionen sind Hashing und digitale Signaturen.

Hashing

Hashing ist eine kryptografische Methode, um große Datenmengen in kurze Zahlen umzuwandeln, die schwer nachzuahmen sind. Es ist eine Schlüsselkomponente von Blockchain-Technologie und befasst sich hauptsächlich mit dem Schutz und der Integrität der Daten, die durch die Blockchain fließen.

Diese Methode wird hauptsächlich für vier Prozesse verwendet:

- um den Kontostand von Brieftaschen zu überprüfen und zu validieren

- Brieftaschenadressen zu verschlüsseln

- Transaktionen zwischen Brieftaschen zu codieren

- Ermöglichen des Mining von Blöcken (für abbaubare Kryptowährungen) durch Erstellen der mathematischen Rätsel, die gelöst werden müssen, um einen Block zu lösen

Digitale Signaturen

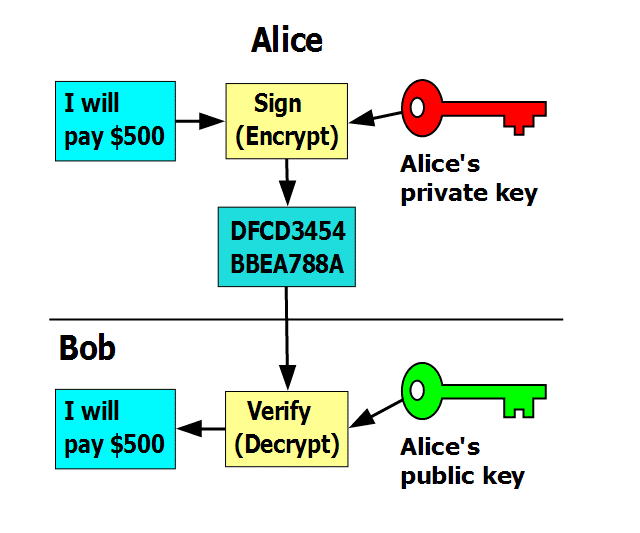

EIN Digitale Unterschrift, Wird ähnlich wie Ihre eigene Signatur verwendet, um zu überprüfen, ob Sie der sind, von dem Sie sagen, dass Sie es sind. Wenn es um Kryptowährungen geht, sind digitale Signaturen mathematische Funktionen, die auf eine bestimmte Funktion abgestimmt sind Brieftasche.

Sie dienen somit als Beweis dafür, dass eine bestimmte Brieftasche tatsächlich die Brieftasche ist, für die sie sich ausgibt – im Wesentlichen handelt es sich um eine digitale Identifikation einer Brieftasche. Durch das Anhängen einer digitalen Signatur an eine Transaktion kann niemand bestreiten, dass diese Transaktion aus der Brieftasche stammt, aus der sie stammen soll, und dass diese Brieftasche nicht von einer anderen Brieftasche verkörpert werden kann.

Digitale Signaturen verwenden Kryptografie zur Identifizierung von Brieftaschen und stimmen heimlich mit dem öffentlichen und privaten Schlüssel einer Brieftasche überein. Ihr öffentlicher Schlüssel ist im Grunde Ihre Bankkontonummer, während Ihr privater Schlüssel der PIN-Code ist. Es spielt keine Rolle, ob die Leute Ihr Bankkonto kennen, denn das einzige, was sie damit tun können, ist, Geld auf Ihr Konto einzuzahlen. Wenn sie jedoch auch Ihren PIN-Code kennen, können Sie ein echtes Problem haben.

In der Blockchain wird der private Schlüssel für die Verschlüsselung von Transaktionen verwendet, während der öffentliche Schlüssel für die Entschlüsselung verwendet wird. Dies ist möglich, weil die sendende Partei für eine Transaktion verantwortlich ist. Der sendende Teilnehmer verschlüsselt die Transaktion mit seinem privaten Schlüssel. Dieser kann jedoch mit dem öffentlichen Schlüssel des Empfängers entschlüsselt werden, da er nur überprüfen muss, ob Sie es tatsächlich waren, der die Nachricht gesendet hat. Wenn der öffentliche Schlüssel des Absenders nicht zum Entschlüsseln der Transaktion geeignet ist, stammt die Transaktion nicht aus dieser Brieftasche.

Quelle: Wikimedia

Quelle: Wikimedia

In diesem System wird der öffentliche Schlüssel frei verteilt und heimlich mit einem privaten Schlüssel gekoppelt. Es ist kein Problem, wenn ein öffentlicher Schlüssel bekannt ist, aber der private Schlüssel muss immer geheim gehalten werden. Obwohl beide gepaart sind, ist die Berechnung des privaten Schlüssels einer Person anhand ihres öffentlichen Schlüssels rechnerisch so schwierig, dass dies finanziell und technisch nicht durchführbar ist.

Der Schutz des Schlüssels ist ein Hauptnachteil dieser Methode. Wenn andere Ihren privaten Schlüssel kennen, können sie auf Ihre Brieftasche zugreifen und Transaktionen damit durchführen, was tatsächlich im Internet geschehen ist Bloomberg Fehler als ein Bericht versehentlich seinen privaten Schlüssel im Fernsehen zeigte.

Verbunden: So sichern Sie Ihre Kryptowährungen

Abschließende Bemerkungen

Die Kryptographie, für die verwendet wird Blockchain-Technologie hat viele verschiedene Schichten. Dieser Artikel befasst sich mit den Grundlagen der Kryptographie und ihrer Verwendung für Blockchains, bietet jedoch viel mehr technische Tiefe. Auf dieser Website Sie können kostenlos alles über Kryptographie lernen! Wenn Sie mehr an einem detaillierten Überblick über die spezifischen kryptografischen Methoden der Blockchain-Technologie interessiert sind, Dieser Beitrag kann am Anfang sehr hilfreich sein.

Was wichtig ist, um die Beziehung zwischen Kryptografie und Blockchain-Technologie zu verstehen, ist der Schutz und die Sicherheit, die Kryptografie bietet. Dies ermöglicht ein vertrauenswürdiges System, in dem sich die Parteien nicht gegenseitig vertrauen müssen, weil sie den verwendeten kryptografischen Methoden vertrauen können.

Seit der Entstehung von Bitcoin Im Jahr 2009 hat der kryptografische Schutz der Blockchain allen Versuchen der Datenmanipulation standgehalten, und es gab viele. Darüber hinaus implementieren neue Kryptowährungen noch sicherere Kryptografiemethoden, von denen einige bereits quantensicher sind und somit vor potenziellen zukünftigen Bedrohungen geschützt sind.

Ohne Kryptographie könnte es kein Bitcoin und keine Kryptowährung geben. Erstaunlicherweise ist es eine wissenschaftliche Methode, die vor Tausenden von Jahren erfunden wurde digitale Assets Gesichert und geladen.