5 Gründe, warum es sich lohnt, das Oyster Protocol im Auge zu behalten

Die Online-Werbebranche befindet sich derzeit in einer Schwebe, die von unzureichenden und trägen Monetarisierungsmechanismen für Website-Inhalte und weit verbreiteten datenschutzinvasiven Anzeigen geplagt wird, die Benutzer von beabsichtigten Inhalten ablenken und die Kontinuität des Website-Designs beeinträchtigen. Werbeblocker sind zur Norm geworden, und Besucher klicken nach links und fühlen sich unwohl, unerfüllt und verletzlich, während Publisher die Zuschauerzahl und letztendlich den Umsatz verlieren.

Geben Sie das Oyster Protocol ein, ein “wahrer Zwei-Fliegen-Ein-Stein-Vorschlag,„Überbrückung der Kluft zwischen Inhaltskonsumenten und Inhaltsverlegern.

Obwohl Oysters ICO finanziell zu wünschen übrig ließ, nur 250 ETH erhöhen Oyster, CEO und Chefarchitekt von Oyster, Bruno Block, verschuldet sich seitdem und positioniert sich an der Spitze von:

- Dezentrale Datenspeicherung

- Monetarisierung der Website

Erbaut auf dem IOTA Tangle und Ethereum Blockchain, Oysters geradlinige, unkomplizierte Codezeile ermöglicht es Website-Besuchern, einen Teil der kostenlosen GPU- und CPU-Leistung beizutragen, sodass Benutzerdateien in einem anonymen und dezentralen Hauptbuch gespeichert werden können, und bietet eine praktische Lösung zur Eindämmung der kaputten und invasiven Online-Werbung Industrie.

Bevor Sie sich mit mehreren wichtigen Gründen befassen, warum Sie das Oyster Protocol im Jahr 2018 im Auge behalten sollten und was damit erreicht werden soll, sollten Sie zunächst Folgendes beachten:

- Öffnen Sie Ihren Browser

- Surfen Sie wie gewohnt im Internet

- Beachten Sie, wie oft Sie aufgefordert werden, Ihren AdBlocker zu deaktivieren, um Inhalte anzuzeigen

Wenn Sie sich fragen, welche Vorteile die dezentrale Datenspeicherung und die aktuellen Probleme bei der herkömmlichen Cloud-Speicherung haben, können Sie dies in unserem Artikel nachlesen Sia.

Im Folgenden sind 5 Gründe aufgeführt, warum es sich lohnt, das Oyster Protocol im Auge zu behalten, während der Markt rückläufig ist.

1. Oyster “Tangles” mit IOTA und Ethereum

Kombination des Smart-Contract-Frameworks von Ethereum mit dem Das verteilte Datenaufbewahrungsbuch von IOTA Tangle Das Oyster Protocol und der PoW-Mechanismus (Proof-of-Work) verwenden eine einzigartige Methode zum Schutz von Daten und zum Anreiz für Benutzer, das Netzwerk zu warten.

IOTA Tangle

Die Netzwerkknoten des Oyster Protocol verwenden die IOTA Tangle Als Broker eines Drittanbieters verhandeln Sie über PoW-Leistung, Vergütung und Fertigstellung, während Sie hochgeladene Daten über ein verteiltes Hauptbuch speichern, höhere Transaktionsgeschwindigkeiten sicherstellen und die vektorsichere Datenspeicherung dezentral und angreifen.

Intelligente Verträge von Ethereum

Die nativen Token des Oyster-Protokolls, Oyster Pearls, werden mithilfe der Ethereum-Vertragstechnologie hergestellt. Dabei werden unterschiedliche Token-Attribute aktiviert, die die Funktionalität von Oyster vorantreiben, z.

Da die in die Datenkarte eingebetteten Austernperlen mit privaten Startschlüsseln der Ethereum-Adresse keine tatsächliche ETH für Gas haben (zur Generierung der Transaktion erforderlich), ist eine Zusammenarbeit von Knoten für eine erfolgreiche Transaktion und Extraktion des „Schatzes“ erforderlich die Daten.

Beide Funktionen erzeugen eine riesige „Schatzsuche“, wenn ein Knoten Perlen vergräbt, während ein anderer nach ihnen sucht, wodurch potenzielle altruistische Akteure eliminiert werden und gleichzeitig die Datenintegrität erhalten bleibt.

Also, wie kommen Tangle und Ethereum zusammen??

Einfach ausgedrückt, Website-Besucher (Webknoten) stellen freien GPU- oder CPU-Speicherplatz zur Verfügung, um über PoW nach Oyster Pearls zu suchen. Diese Token definieren den Inhalt und die Struktur der Datendatei und ermöglichen Funktionen, die (wie bei Austern) in verschlüsselten Datenkarten vergraben sind von hochgeladenen Dateien.

Sobald sie gefunden wurden, werden die Transaktionsdaten von einem Netzwerkgerät mit Zugriff auf das Tangle erneut mit dem Tangle verbunden (Hakenknoten) und wird über die Topologie der Tangle-Knoten hinweg beibehalten und fragmentiert, wodurch letztendlich ein unwiderrufliches Löschen verhindert wird.

Sie können mehr über die erfahren Zukunft von IOTA und die Vorteile des Tangle.

2. Vorteile des Oyster-Protokolls Sowohl für Website-Besucher als auch für Eigentümer

Oysters Ansatz zur dezentralen Datenspeicherung und Webmonetarisierung strebt nach einem Gleichgewicht durch Anreize für Konsumenten und Ersteller von Inhalten und bietet ein nachhaltiges und benutzerfreundliches Ökosystem für das Surfen im Internet durch:

- Ausschneiden von zwanghaften und unverständlichen Werbeplattformen

- Bereitstellung eines einfachen Ansatzes für passive Einnahmen für Websites

- Geben Sie den Menschen, was sie wollen – ein werbefreies Surferlebnis

Vorteile für Website-Besucher

Oyster bringt das jahrhundertealte übergreifende und parteiische Werbeparadigma auf den Punkt und ermöglicht es den Website-Besuchern, „den Eintrittspreis zu zahlen, ohne durch abstoßende und tangentiale Ablenkungen belastet zu werden“ – „den Preis zu zahlen“ Rechenressourcen für Light PoW, im Austausch für keine „tangentialen Ablenkungen“, Online-Werbung.

Hier sind nur einige der Risiken (und Irritationen), denen Sie sich durch das Anzeigen von Online-Werbung aussetzen:

- Verstopfter und unterbrochener Inhalt: Denken Sie an die Zeiten zurück, als Sie eine Website verlassen haben, weil der eigentliche Inhalt durch Anzeigen behindert oder so fragmentiert und durchsetzt war, dass das Lesen eine lästige Pflicht war.

- Malware: Werbung kann auch ohne Klicken eine Quelle für Malware und Viren sein und Ihre persönlichen und finanziellen Daten gefährden. Gerade frage John McCain.

- Nicht zustimmende Datenerfassung: Nach a Untersuchungsbericht 2014 des US-Senats über Verbrauchersicherheit und Datenschutz, scheinbar harmlose Anzeigen können “Interaktionen mit Hunderten anderer Parteien auslösen, die möglicherweise Informationen über den Verbraucher sammeln, während er im Internet unterwegs ist”.

- Betrug: Theoretisch können Cookies verwendet werden, um auf persönliche Informationen über Benutzer wie das Alter oder sogar den Gesundheitszustand einer Person zu schließen, sodass Kriminelle ältere oder junge Menschen mit betrügerischer Werbung ansprechen können.

Sollten Besucher sich dafür entscheiden, ihre Rechenressourcen nicht mehr für ein werbefreies Surferlebnis auszugeben, vereinfacht Oyster den Vorgang sehr und präsentiert den Benutzern eine Einverständniserklärung auf dem Bildschirm.

Es gibt jedoch einen Kompromiss.

Vorteile für Website-Eigentümer

Wenn Besucher sich entscheiden, nicht an „Schatzsuchen“ teilzunehmen, können Websitebesitzer Inhalte blockieren und einschränken, wodurch der letztendliche Umfang der finanziellen Autonomie der Website erweitert wird. Zum Beispiel könnten Websites eine Richtlinie implementieren, die es 30% der Besucher ermöglicht, Inhalte anzuzeigen, ohne nach Schätzen zu suchen PoW.

Obwohl eine solche Kontrolle den Ausschlag für Website-Eigentümer zu geben scheint, zielt sie letztendlich darauf ab, wiederkehrende und teure Abonnementgebühren und natürlich Werbung zu eliminieren.

Gegenleistung. Schließlich tätigen Websitebesitzer bestimmte Investitionen, um Originalinhalte zu erstellen, bereitzustellen, zu erhalten und zu hosten. Denken Sie daran, dass Oyster eine ist Alternative zu Online-Werbung und einer wirtschaftlichen Brücke zwischen Produzent und Konsument.

Das Oyster-Protokoll dient als indirektes Vergütungsmodell für Website-Eigentümer, die mit Oyster Pearls bezahlt werden, die von Webknoten entdeckt wurden. Der Browser des Besuchers bietet Rechenleistung bei der „Schatzsuche“. Da das Geld tatsächlich an die derzeit leidenden Ersteller von Inhalten zurückfließt, können sie qualitativ hochwertigere Inhalte und mehr davon veröffentlichen, was wiederum zu einer konsistenten Zuschauerzahl und Rechenressourcen führt.

Für ein Ökosystem, das weder Websites noch die Besucher bevorzugt, die sie bedienen, kann das Modell der doppelten Anreize von Oyster Protocol nicht nur freischalten. “ruhendes Umsatzpotential”Auf Millionen von Websites, aber um Lösungen für Speicher-, Datenschutz- und Browsing-Dilemmata anzubieten, mit denen Einzelpersonen und Institutionen konfrontiert sind.

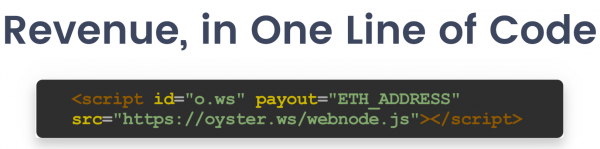

3. Es ist nur eine Codezeile erforderlich

Sie denken wahrscheinlich: “Nun, die Idee klingt edel und füllt eine notwendige Lücke in der Welt der Online-Werbung, der Monetarisierung von Websites und der Datenspeicherung. Aber ist es einfach zu implementieren? “

Oyster bietet seinen Nutzern ein alternatives Online-Werbesystem zu dem, bei dem Online-Anzeigen den Inhalt der Website behindern, unterbrechen und auf andere Weise beeinträchtigen. Mit Oyster können Websitebesitzer die Integrität und Kontinuität ihrer Website bewahren nur eine einzige Codezeile.

Die einzige Codezeile von Oyster, die im HTML-Code der Website platziert ist, vereinfacht den Einstieg in die Welt von Pearl und zahlt die automatische Zahlung in Pearls an die Ethereum-Adressen der Websitebesitzer aus, sobald eine Schatzsuche beginnt.

Im gegenwärtigen Blockchain-Klima gibt es zahlreiche Eintrittsbarrieren für Einzelpersonen und Unternehmen, und der bloße Gedanke, eine besondere Programmierfähigkeit zu benötigen, kann durchschnittliche Unternehmen – und Websites – abschrecken. Die einzige Codezeile von Oyster ermöglicht es Unternehmen, die Einstellung eines Programmierers eines Drittanbieters zu umgehen oder zusätzliche Ressourcen zu erschöpfen, und erleichtert denjenigen den Einstieg für diejenigen, die Blockchain in ihre täglichen Abläufe integrieren möchten.

4. Oyster verwendet ein verteiltes Reputationssystem

Stellen Sie sich eine Bienenkolonie vor, in der die schwächsten und faulsten Bienen ausgesondert und entsorgt werden und nur die fleißigsten und effektivsten übrig bleiben. Das Oyster-Protokoll implementiert einen ähnlichen Überprüfungs- und Bereinigungsmechanismus, das als verteiltes Reputationssystem bezeichnet wird. Es verfolgt die Knoten mit der höchsten Leistung, weist ihnen einen Reputationswert zu und stellt sicher, dass das Netzwerk „auf die effizienteste Weise durchführen.”

Insbesondere halten Brokerknoten das Netzwerk am Laufen, indem sie:

- Daten verarbeiten

- Dateien hochladen

- Zahlungen für eine erfolgreiche PoW leisten

- Austernperlen neu verschlüsseln

- Beibehaltung der Datenintegrität des Netzwerks

Wenn ein Speicherbenutzer Oyster Pearls zum Hochladen einer Datei ausgibt, werden Knoten mit der besten Leistung ausgewählt, um PoW auszuführen und die Pearls eines Speicherbenutzers, die den Inhalt und die Struktur der hochgeladenen Dateien definieren, in der Blockchain zu vergraben. Das Whitepaper von Oyster vergleicht den Ruf von Brokerknoten mit eBay-Verkäufern, während Speicherbenutzer und Webknoten die Käufer sind.

So wie Sie sich wahrscheinlich von einem eBay-Verkäufer mit einer miserablen Feedback-Bewertung fernhalten würden, führen Webknoten und Speicherbenutzer nur Transaktionen mit den Broker-Knoten mit dem höchsten Ruf durch, die verfügbar sind. Zu diesen Kriterien für die Auswahl von Brokerknoten gehören:

- Netzwerk-Latenz

- Verkehrsbeschränkungen

- Protokollverbote (z. B. Verwendung desselben Knotens zum Hochladen und Überprüfen)

Obwohl die effektivsten Brokerknoten nicht durch hohe Beträge an Belohnungsperlen für die Leistung motiviert sind, müssen sie aufgrund des wirtschaftlichen Drucks und des Reputationsdrucks von Oyster:

- Laden Sie Dateien effizient und schnell hoch

- Installieren Sie schnell Datenkarten und binden Sie Perlen ein und beanspruchen Sie sie

- Greifen Sie ehrlich und tatsächlich auf das echte IOTA Tangle zu, nachdem Sie a aufgerufen haben Hooknode

Für die ordnungsgemäße Ausführung solcher Aktionen genießen Brokerknoten eine lange Lebensdauer und ein höheres Ansehen und letztendlich langfristig einen höheren Umsatz.

Eine eingebaute Abschreckung gegen Red-Hering-Angriffe

Darüber hinaus verringert das verteilte Reputationssystem von Oyster das Risiko eines Red-Herring-Angriffs erheblich, bei dem „Mülldaten“ außerhalb des Geltungsbereichs der Protokollspezifikationen von einem böswilligen Speicherbenutzer hochgeladen werden, in der Hoffnung, Webknoten zu überlasten und sie zur Suche nach Narrengold zu verleiten oder ein Schatz, den es nicht gibt.

Da Webknoten jedoch auf Brokerknoten angewiesen sind (erinnern Sie sich an die Zusammenarbeit der im Abschnitt „Ethereum Smart Contracts“ genannten Knoten?), Um Genesis-Hashes, ein Datenverschlüsselungsschema, zu empfangen, können sie (Webknoten) erkennen, wann Brokerknoten ausgegeben werden Genesis-Hashes, die ungültige Datenkarten darstellen. Anschließend melden sie sie, wodurch der Ruf eines Brokerknotens ruiniert und sein zukünftiger Datenverkehr verringert wird.

5. Oyster hat ein transparentes und aktives Team

Obwohl Oysters Hauptgründer und Hauptarchitekt Bruno Block sich dafür entschieden hat, anonym zu bleiben, sind Bruno und das gesamte Team konsequent Veröffentlichen Sie transparente Updates auf ihrem Medium, pflegen ein aktiver GitHub, mit … interagieren Community-Mitglieder auf Reddit, und in verschiedenen Social-Media-Kanälen Kontakt aufnehmen, wie Telegramm und Zwietracht. Zu beachten ist, dass alle anderen Oyster-Mitarbeiter anhand ihres tatsächlichen Namens identifiziert werden können.

Als Antwort darauf, warum Bruno sich entschieden hat, anonym zu bleiben, erklärte er in einem Telegramm-Chat:

Da ich das Protokoll [erfunden] habe und dies in ferner Zukunft politische Auswirkungen haben könnte, ist die Berücksichtigung des Protokolls das erste, das einen wirklich garantierten Speicherschutz ermöglicht.

Wenn andere einspringen, um als Austerngesicht zu fungieren Taylor Französisch, Oysters Design- und Kommunikationsdirektor – Bruno kann sich auf das konzentrieren, was er am besten kann: Code.

Wenn ein Entwickler regelmäßig pünktlich Testnetze ausstellt (Testnet A. und Testnet B.), die Infrastruktur des Projekts zu kommentieren und sich mit der Community zu befassen, lohnt es sich, ein Auge darauf zu werfen und einen fundamentalen Grund zu finden, warum Oyster auf ein aufregendes Jahr 2018 ausgerichtet ist. Transparenz und das Festhalten am eigenen Wort geht einen langen Weg in einer unsicheren und volatilen Branche.

Und wenn Sie der Meinung sind, dass Brunos Anonymität wichtig ist: Wer ist Satoshi Nakamoto??

Der Autor betrachtet ein Austernbett im Vorgriff auf das bevorstehende Oyster Protocol 2018.

Der Autor betrachtet ein Austernbett im Vorgriff auf das bevorstehende Oyster Protocol 2018.

Um mehr über Oyster Pearl zu erfahren, sollten Sie sich deren ansehen Webseite und weißes Papier, Beide bieten einen guten Ausgangspunkt für das Verständnis des Oyster-Protokolls und seiner Mission.

Wenn Sie neugierig auf die Roadmap 2018 und Entwickler-Updates sind, finden Sie diese Weitere Infos zu ihrem Medium, einschließlich dieses Videos von ihnen Live Testnet lädt eine Datei in das Tangle hoch.